Security Assessment

La seguridad tiene que ser evaluada para todas las instalaciones y actividades, en consonancia con un enfoque gradual para alcanzar un nivel de madurez aceptable para la organización.

La evaluación de la seguridad consiste en el análisis sistemático de las operaciones normales y sus efectos, de las formas en que pueden producirse posibles fallas y sus consecuencias.

Las evaluaciones de seguridad cubren las medidas necesarias para controlar el riesgo, las características del diseño y la ingeniería de seguridad son evaluadas para demostrar que cumplen las funciones de seguridad.

Regulation and Compliance

Las organizaciones están conectadas a internet y están expuestas a ataques provenientes de cualquier país, de modo que en un contexto en dónde las leyes y normas industriales han impuesto exigencias adicionales a todos los proveedores de servicios tecnológicos. En el caso de las empresas financieras, fintech, afores, seguros, automotriz, gobierno y en general los ciudadanos, ninguno está exento de una regulación legislativa local, regional e internacional..

La CNBV (Comisión Nacional de Bancaria y de Valores) en México, emite disposiciones y lineamientos de regulación que las empresas de la banca y financieras deberán cumplir para el aseguramiento y tratamiento de la información de sus clientes, proveedores y de sus usuarios.

Mientras que el estándar de datos para la industria de tarjeta de pago o PCI DSS y sus más de 300 controles de seguridad aplicables a las empresas que manejan datos de tarjetas.

Los servicios de seguridad de TIMSA se aplican en estricto sentido a la legislación local e internacional cómo lo son regulación en la gestión de riesgos, regulación de tecnologías, regulación de protección de datos personales, y la prevención de delitos informáticos.

También la implementación de Sistemas de Gestión, estrategias y políticas de seguridad mediante mejores prácticas y estándares de la industria cómo ISO/IEC familia 27000, NIST, la Ley General de Protección de Datos Personales en Posesión de Sujetos Obligados y su reglamento.

Toda vez que la información y los datos son el insumo fundamental para las labores sustantivas de cada organización es de vital importancia garantizar la confidencialidad, conservación tanto física como electrónica o en cualquier otro medio. Mediante los servicios profesionales de TIMSA diseñamos e implementamos Planes de Recuperación de Desastres (DRP) y Planes de Continuidad del Negocio (BCP).

Vulnerability scan

Para llevar acabo un profundo análisis de vulnerabilidades de los servicios tecnológicos de nuestros clientes, se lleva acabo mediante técnicas y herramientas especializadas, con la finalidad de entregar servicios y resultados profesionales de primer nivel.

El análisis de vulnerabilidades se realiza mediante metodologías aceptadas cómo mejores prácticas, y se realizan a las infraestructuras críticas, servicios de conectividad, aplicaciones, bases de datos, computo, servidores y a cualquier activo tecnológico de la organización, el resultado es poner a prueba de ataques cibernéticos dichos activos.

Alcance

El equipo de Red Team de TIMSA lleva acabo la fase preparatoria en dónde se planea el alcance y objetivos del análisis, funciones y obligaciones, medidas de seguridad y brechas.

Reconocimiento

Mediante esta actividad TIMSA realiza la recolección y organización de la infraestructura, dispositivos, redes, páginas web, aplicaciones, usuarios, de tal forma que esta etapa se descubre todos los activos y se identifica a detalles de cada elemento.

Análisis

Esta es la fase se realiza antes de lanzar un ataque controlado a los servicios y activos de la organización, en esta fase se lleva acabo uno o varios escaneos activos o pasivos, se utiliza toda la información que se recolecto en la Fase de enumeración, para identificar vectores de ataques y vulnerabilidades específicas.

Explotación

En esta fase el equipo de Red Team de TIMSA ponen a prueba los servicios de los clientes, comprueba con la información obtenida en las fases anteriores y de forma controlada el acceso a los sistemas, aplicaciones, redes e infraestructura.as.

Post explotación

En esta fase se recopila la evidencia de la anterior fase, aquellos que han tenido éxito se ponen a prueba y se demuestra que uno o más ataques a la organización es posible, se valora el impacto real que pueda tener para los clientes.

Documentación

Se lleva acabo el escrito de toda la evidencia y el hallazgo que se fue obteniendo en las fases anteriores, misma que se entrega al cliente para mostrar un estado antes del análisis, así como métricas y acciones a seguir para reducir el nivel de riesgo de cada vulnerabilidad.

Equipment and Infrastructure

Toda vez que la información y los datos son el insumo fundamental para las labores sustantivas de cada organización es de vital importancia garantizar la confidencialidad, conservación tanto física como electrónica o en cualquier otro medio. Mediante los servicios profesionales de TIMSA diseñamos e implementamos Planes de Recuperación de Desastres (DRP) y Planes de Continuidad del Negocio (BCP).

ir a

La complejidad de las redes crece, también lo hace la dificultad de aplicar políticas de gestión de la seguridad, completos coherentes y procesos eficaces para investigar los hechos y supervisar su resolución. Check Point ofrece una variedad de soluciones de seguridad para la gestión inteligente, diseñado para hacer frente a los retos de gestión hoy y mañana.

Maximice la productividad de sus empleados haciendo cumplir sus políticas de uso de internet, mantenga a toda su familia alejada de las amenazas en línea y los sitios web no deseados. Utilice el módulo de filtrado de contenido SafeDNS para proporcionar a los usuarios un filtrado web granular de políticas múltiples y mejorar su seguridad al navegar a Internet.

ir a

Los ataques dirigidos, las amenazas persistentes avanzadas de malware continúan innovando, engañar y finalmente, romper las organizaciones y sus soluciones de seguridad existentes. Los ataques se han vuelto más avanzados, por eso TIMSA ofrece soluciones de seguridad con Fortinet.

ir a

Security Awareness

Security Wareness Programme Framework (SAPF)

Comprendemos el contexto empresarial y tomar soluciones estratégicas, definir alcances y la base inicial para una campaña y capacitación

Creamos un plan maestro de concientización en seguridad, es aprobado por nuestros clientes e iniciamos con el entrenamiento, simulamos escenarios de ataque, generamos contenidos formación específicos y se analizan los resultados de tal forma que se puede entregar una medición de los resultados de la concientización y cultura sobre la seguridad de la información.

Se lleva acabo una campaña individual, dirigida y diseñada a la medida de la organización y se ejecutan los diferentes escenarios de ataque planeados a todos o aun grupo específico de usuarios de la organización.

En esta fase, nos aseguramos alcanzar las metas del programa de concientización, se presentan métricas, los efectos e impactos que tuvo en la organización.

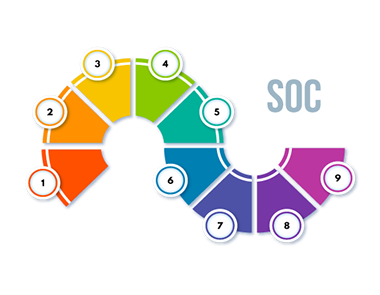

TIMSA sabe que la seguridad no es posible sin llevar a cabo las tareas y actividades de un centro de monitoreo de seguridad y de respuesta a incidentes, por lo que ofrece una plataforma integral para monitorear la infraestructura y el comportamiento de sus activos de cada uno de sus clientes con herramientas sofisticadas y de control..

Monitoring and Response

Monitoreo 7x24 continua y proactiva

Vigilancia y detección de amenazas

Clasificación

y

Alertas

Análisis

Continuo

Ajuste de defensa

Comprobación

y

cumplimiento

Inteligencia de

Amenazas

Gestión de

Incidentes

Correlación de eventos

1

2

3

4

5

6

7

8

9

TIMSA sabe que la seguridad de la información es tarea de todas las unidades de su negocio, de las áreas administrativas y áreas sustantivas, por ello ofrecemos servicios capacitación de concientización y programas de adopción de una cultura de la Seguridad de la Información.

AVISO DE PRIVACIDAD

TECNOLOGÍA EN INFORMÁTICA MÚLTIPLE S.A. DE C.V., mejor conocido como TIMSA, con domicilio en AV. ADOLFO LOPEZ MATEOS 462, COL. AGUA AZUL SECCION PIRULES, CD. NEZAHUALCOYOTL, MUNICIPIO O DELEGACIÓN NEZAHUALCOYOTL, C.P. 57510, en la entidad de ESTADO DE MÉXICO, país MÉXICO, y portal de Internet www.timsanet.com.mx; es el responsable del uso y protección de sus datos personales, y al respecto le informamos lo siguiente: Los datos personales que recabamos de usted, los utilizaremos para las siguientes finalidades que son necesarias para el servicio que solicita: Servicios de Consultoría en Computación, para proveer los servicios y productos que ofertamos y apertura de crédito: Para conocer mayor información sobre los términos y condiciones en que serán tratados sus datos personales, como los terceros con quienes compartimos su información personal y la forma en que podrá ejercer sus derechos ARCO.

.png?crc=11090546)